Réflexion autour de la destruction de données - Et si on faisait le point

De quel type de données parle-t-on ?

L'étape initiale pour parler de la destruction de données est fondamentalement la même que pour la protection des données.

Prenez le temps de comprendre avec quel type de données vous travaillez. La politique de classification des données va dicter certains aspects de la façon dont ces données doivent être traitées. S'agit-il du code source ou des données essentielles de votre produit ? L'ordinateur portable d'un employé ? Du disque dur d'un serveur de paie contenant des DPI ? Des sauvegardes de sites Web ? Des données clients ? Une liste top secrète d'espions sur le terrain ?

Si les données sont plus sensibles, il faudra faire plus d'efforts pour s'assurer qu'elles ne peuvent pas être récupérées. Et l'impossibilité de récupérer les données est l'objectif de la destruction des données. Les techniques de gestion des risques peuvent être appliquées pour déterminer la criticité des données non récupérées, la menace si elles sont récupérées et la perte que l'organisation pourrait subir si elles étaient récupérées.

Une partie légale à prendre en compte

La politique et la procédure de destruction des données doivent tenir compte des périodes de conservation des données légales et financières. Les données qui étaient stockées doivent-elles être déplacées et stockées ailleurs et pendant combien de temps ? Si vous déplacez des données d'un serveur local vers le cloud, il faut répondre à des questions supplémentaires : Le nouvel emplacement respecte-t-il les restrictions liées à l'emplacement ? Le nouvel emplacement répond-il aux mêmes normes et respecte-t-il les mêmes lois que l'ancien emplacement (par exemple, pour HIPAA, RGPD, CCPA, etc.) ? La gouvernance des données doit être prise en compte pour toute donnée déplacée vers un nouvel emplacement avant de la déplacer.

Le moment de la destruction de données

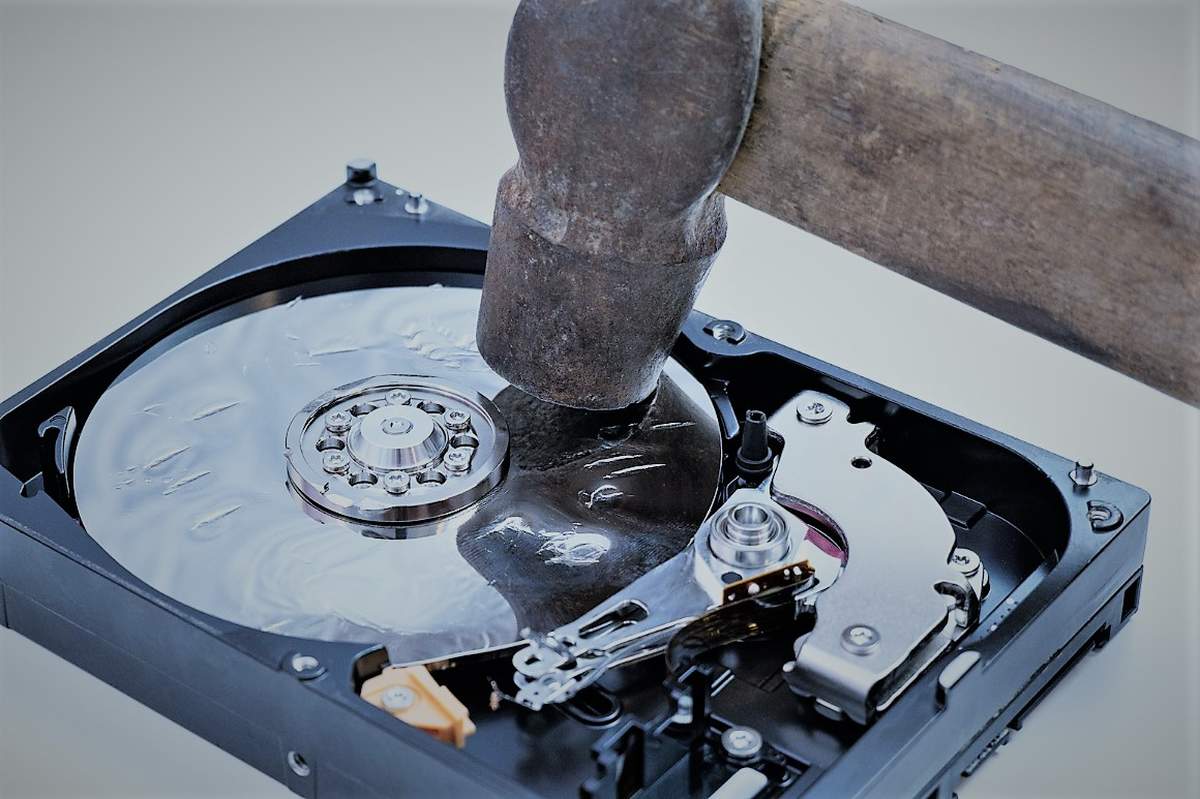

Une grande partie des préoccupations concernant la destruction physique des données (par exemple, les disques durs ou la mémoire vive) est liée à la dépendance à l'égard d'une chaîne d'approvisionnement. Il peut s'agir d'une expédition ou d'un transfert vers une autre installation. Les travailleurs à distance peuvent renvoyer des ordinateurs portables à l'organisation lorsque leur emploi prend fin (ou peut ne pas le faire). Il existe des services qui viennent chercher vos biens sur place pour les emmener sur un site de destruction. La validation de la destruction sera basée sur une certaine forme de confiance. La chaîne de possession des actifs est un élément essentiel de ce processus.

Si possible, il convient d'utiliser un logiciel de désinfection avant d'envoyer un bien hors site pour y être détruit. Même si un disque dur est crypté, les données qu'il stocke peuvent ne pas l'être. Si le support de stockage est fonctionnel, il est important de supprimer et d'écraser (autant de fois que nécessaire) toutes les données qui y étaient stockées avant de le détruire physiquement.

Une entreprise peut envisager de procéder à la destruction physique du bien en interne et sur place. Si une organisation possède plusieurs sites, cela peut signifier l'achat de dispositifs de démagnétisation (le cas échéant) et/ou de machines à déchiqueter pour chaque site. Cette solution n'est probablement pas idéale pour plusieurs raisons. Premièrement, ces machines peuvent être incroyablement coûteuses. Deuxièmement, il n'est pas toujours facile de détruire correctement des données. Enfin, plus d'une méthode de désinfection et de destruction peut être nécessaire, et elle peut varier en fonction du fabricant et/ou du type de bien. Le risque d'exposition des données provenant d'un bien éliminé peut être supérieur au risque de confier votre bien à un prestataire de services spécialisé et réputé qui se concentre sur la destruction des biens avec des processus totalement transparents et vérifiables.

Le déchiquetage n'offre pas dans tous les cas le meilleur niveau de sécurité et n'est pas toujours nécessaire, surtout si un bien peut être réutilisé, ce qui rend la désinfection des logiciels potentiellement plus rentable. Les disques durs solides (SSD) ne peuvent pas être démagnétisés et les fichiers qui ont été effacés ont encore une certaine chance d'être récupérés. Si vous envisagez de réutiliser un SSD, vous devez savoir que la désinfection des supports flash peut réduire leur durée de vie.

Bien que j'aie vu des affirmations selon lesquelles un demi-pouce ou 2 mm est suffisamment petit pour que le déchiquetage rende un SSD "détruit", le NIST 800-88v1 prévient qu'un dispositif "n'est pas considéré comme détruit à moins que la récupération des données cibles soit irréalisable en utilisant des techniques de laboratoire de pointe". Les méthodes pour y parvenir semblent extrêmes, mais elles le sont : " Désintégrer, pulvériser, fondre et incinérer ". Ces méthodes d'assainissement sont généralement mises en œuvre dans une installation de destruction de métaux externalisée ou une installation d'incinération agréée disposant des capacités spécifiques pour réaliser ces activités de manière efficace, sûre et sécurisée." Ces méthodes vont être plus coûteuses que de faire quelques choses en interne et de s'arrêter là, mais si les données sont jugées d'une classification suffisamment élevée, les méthodes du NIST peuvent être justifiées comme étant le seul moyen de réduire complètement le risque de récupération potentielle des données.

Détruire des données = gestion des risques

En fin de compte, la destruction des données consiste à minimiser les risques, et c'est donc la sensibilité des données qui va dicter l'ampleur des efforts et du budget nécessaires pour ramener ce risque à un niveau acceptable pour l'organisation. Pour certains actifs, la combinaison de la désinfection des logiciels et du déchiquetage peut être appropriée. Les méthodes du NIST peuvent être appropriées pour d'autres. Votre processus doit tenir compte de ces facteurs et comporter plusieurs procédures de soutien pour différents types de supports (SSD vs HDD), pour différentes classifications de données, et potentiellement pour différents besoins des clients ou des contrats.